Après avoir saisi son infrastructure informatique en février dernier, les autorités viennent de révéler l'identité du responsable du rançongiciel LockBit. Celui-ci est accusé d'avoir « personnellement » engrangé « plus de 100 millions de dollars », soit 20 % des 500 millions de dollars de rançons versées par leurs victimes.

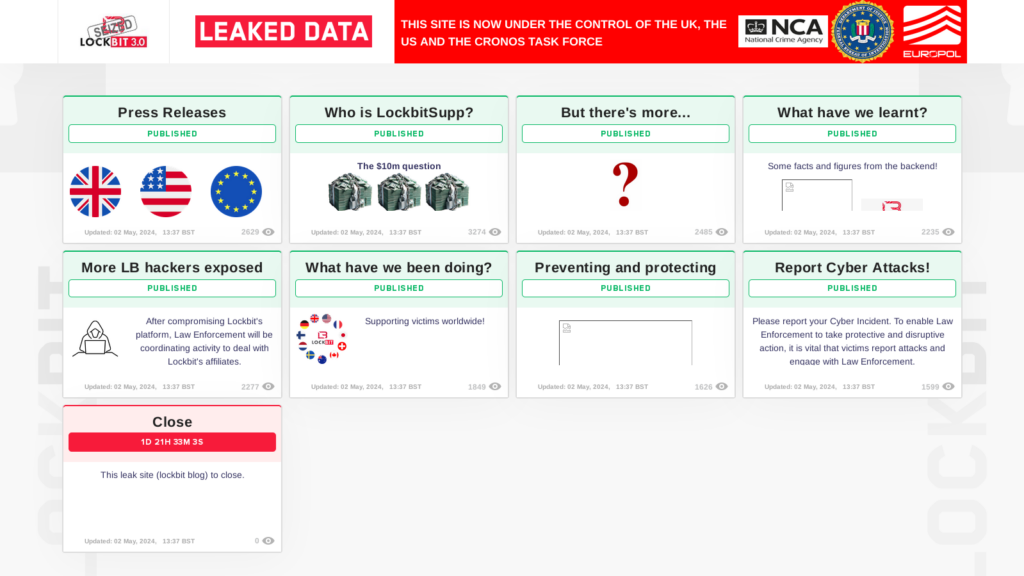

La National Crime Agency (NCA) britannique, la Justice états-unienne et Europol viennent de mettre à jour le serveur caché de LockBit 3.0 qu'ils avaient saisi lors de l'opération Cronos en février dernier. À l'époque, elles avaient lancé un compte à rebours laissant entendre que l'identité de Lockbitsupp, pseudo de l'administrateur du ransomware-as-a-service (RaaS), serait rendue publique cinq jours plus tard.

Il aura donc fallu attendre deux mois et demi pour qu'elles ne se décident à mettre à jour le .onion, révéler son identité, les pseudos de ses 194 « affiliés » ainsi que d'autres données concernant leurs victimes, et un nouveau compte à rebours annonçant la fermeture prochaine du site.

26 chefs d'accusation, passibles d'un maximum de 185 ans de prison

Abonnez-vous pour tout dévorer et ne rien manquer.

Déjà abonné ? Se connecter

Commentaires (9)

#1

#1.1

Et même si je comprends ton point de vue, tu tournes mal la réflexion de ces acteurs : ils ne paient pas parce qu'ils font confiance à l'attaquant ; ils paient car, pour eux, ils n'ont pas le choix, et que même le risque de se faire avoir ne contrebalance pas la faible possibilité que l'attaquant rende les données chiffrées.

Attention, hein, je ne les défends pas ; au contraire! "Ne jamais payer la rançon", c'est un excellent conseil, certes, mais c'est aussi un état à atteindre ; que faire pour se rendre en position de pouvoir respecter ce conseil? En répondant à cette question, et en prenant les mesures appropriées, on se protège des effets les plus néfastes de ces groupes d'attaquants. :-)

#1.2

Mais c'est sûr que c'est le "dernier espoir". La dernière chose à faire, mais si on ne fait rien, c'est certain qu'on va tout perdre...

#1.3

#1.4

#2

#2.1

Pas exemple, aux USA, sur les 1299 cyberattaques préparées, 495 cyberattaques ont mené à des négociations (soit 38%). Formulé autrement, 38% des victimes ciblées aux USA ont entrepris des négociations.

Pour rejoindre la remarque au-dessus, je trouve que cela fait beaucoup.

Y a-t-il des raisons pour que les cibles continuent à vouloir négocier malgré les expériences identiques reportées par les autorités ? L'espoir de récupérer les données sans payer après le décryptage ?

#2.2

En ce qui concerne les raisons : non, ce n'est pas la volonté de récupérer les données sans payer ; la plupart des attaquants, aujourd'hui, non seulement exfiltrent d'abord et menacent de rendre public, et chiffrent les données ; évidemment, ils ne donnent la clé qu'après avoir reçu le paiement. Après, beaucoup d'attaquants, même après paiement, ne donnent pas la clé, ou bien celle-ci ne fonctionne pas (et on n'évoque même pas le fait qu'un attaquant, après avoir été payé, ne s'est pas engagé à se barrer du système d'information de la victime, et a donc la possibilité de revenir pour la faire payer à nouveau ; ben oui, elle a déjà payé une fois! Certains font même des discounts!).

A mon avis, les causes de ces paiements sont plutôt : méconnaissance de l'écosystème et des modes opératoires des attaquants (et donc naïveté de victimes qui pensent sincèrement recevoir la clé de déchiffrement), et inquiétude quant au caractère critique des données exfiltrées (qu'elles le soient réellement, ou qu'une publication des données exfiltrées et la médiatisation d'une telle cyberattaque seraient de nature à nuire tout particulièrement à la victime (contrat en cours? publication de données financières? etc.).

Après, il faut distinguer "paiement de la rançon" et "discussions avec l'attaquant" ; dans ce dernier cas, il peut tout à fait y avoir une volonté du défenseur de gagner du temps et de recueillir des informations, en faisant croire que l'on est prêt à payer. ;-)

#2.3

J'avais tiqué sur l'expression "entreprendre des négociations" sans penser à la possibilité de gagner du temps pour recueillir des informations.

En voyant le pourcentage bas de la France par rapport aux autres (26% tout de même), j'ai l'impression que les campagnes de préventions — par l'ANSSI notamment — ont peut-être porté leurs fruits !